磁盘数据销毁笔记

今天的讨论

01 硬盘数据销毁乱象

当前数据存储最最常见的设备就是机械硬盘,很多公司单位及个人淘汰硬盘的时候都会对其中的敏感数据进行销毁,防止泄露造成损失。那么到底数据销毁应该怎么去做?本人认为对于数据销毁有过度消费的情况,而且趋势是越演越烈!

大家都知道数据恢复公司,可能很少有人知道数据销毁公司。这些公司专门为各种有数据销毁需求的单位公司提供销毁数据的设备。

我记得N年前网上流传着一篇文章,大概内容就说的你的硬盘不安全,硬盘厂家可能留了后门偷数据,就算你把硬盘全盘覆盖十几次美国FBI也能找回数据。因此,为了保障你的数据不被泄露,必须要在“肉体”上对硬盘进行彻底毁灭,不然你的数据分分钟被泄露。

该文流传的之广,影响之大,毒害之深,直到现在很多人都对此深信不疑,还经常拿出来作为一些话题的佐证。在我看来这就是一篇不折不扣的伪科学文章,我严重怀疑就是那些数据销毁公司的软文,误导了太多的人。

我举个例子:某公司淘汰的硬盘首先是进行全盘清零,然后用消磁机消磁,再用锤子砸掉或者台钻钻孔对硬盘进行彻底的物理破坏。你不能说做错了,确实可以彻底的毁灭硬盘上的任何数据。但是做的太过了!

纯属脱裤子打屁。

归根结底无非就是为了多争取点部门经费,把数据销毁工作渲染的玄之又玄。

02 硬盘会不会有后门?

如果是正规硬盘厂家出来的产品是不会有后门的。硬盘销售是不记名的,换句话说每个硬盘的去向厂家并不清楚。哪些硬盘装了有价值的数据,哪些硬盘装的只是爱情动作大片没人知道。只能没有明确目标的靠挨个入侵查找。每年硬盘厂家的销售量至少都是几千万个,要从这几千万个硬盘里面挖掘有价值的数据,这是一件多么浩大的工程,需要多大的人力物力财力和技术去做这种事情?硬盘厂家能得到什么的好处?

有人说,几年前不是爆出一个新闻,说用户买回去的某品牌硬盘里面居然有病毒,严重侵犯了用户的隐私和危害数据安全。该厂家回应,这种事情绝无可能,要么是自身原因导致中毒,要么就是抹黑。这个事情估计就是硬盘有后门的出处。加上帝国主义亡我之心不死的调调,基本上就“坐实”了硬盘有后门的结论!

其实事情再简单不过了,用户买到了拆机翻新盘。奸商一时大意忘记清除硬盘中的数据,导致用户买回去中毒。所以黑锅背到了厂家头上也算是躺枪了。

03 FBI的恢复手段有那么厉害?

写到这里我不由自主的就笑了,现在伪科学实在太多了,什么硬盘覆盖十几次FBI都可以把最原始的数据恢复出来。难道宇宙间的物理规律在FBI手里立马失效?

硬盘靠磁介质的极性翻转进行数据存储,假设存储数据000111,磁颗粒的极性排序SSSNNN。数据改写成010101磁颗粒则变成SNSNSN。排序完全变了(实际排序比这个复杂几十亿倍),请问FBI凭什么能恢复出原始的排序?FBI的人都是神仙?如果FBI真有这样的黑科技,为啥当初一个爱疯5的锁屏密码都解不开,还要威逼苹果解锁?

人云亦云、以讹传讹的太多了,当真谎言重复一千次就是真理。在某些人的眼里,FBI是可以登陆太阳表面的……

04 那些方式可以彻底销毁数据?

数据的本质就是存储在硬盘中的一串0和1,他们不同的排序组合形成不同的数据类型和结构,从物理层面来说就是磁颗粒的极性变化。硬盘存储数据要经历三个层面:系统层—逻辑层—物理层。

系统层就很容易懂,就是咱们平时最常接触到的文件系统,数据是文本还是视频还是图片等等。物理层也容易理解,就是基本上的磁性介质,是它们的物理特性使得硬盘可以存储数据。那么逻辑层对大家来说相对就陌生了。

逻辑层用于衔接系统层和物理层。

系统层无法直接对物理层进行工作指派,必须要经过逻辑层的转换。逻辑层是由硬盘的固件来进行转换和控制。

一块硬盘要正常工作保存数据,那么首先是确认该硬盘的存储密度,0磁道的起始位置,扇区的数量以及容量的大小。

同时硬盘并不是铁板一块,而是被固件从逻辑上划分了很多个ZONE,每个ZONE有固定的范围和磁头读写参数还有表面缺陷扇区的坐标等。统称为硬盘的几何结构,每一块硬盘的几何结构都是独一无二的,正如世界上没有二个完全一样的人。

如果你想彻底毁灭硬盘里面的数据,那么直接破坏它的几何机构就行了。调用格式化固件区命令直接清空固件区里的所有信息,硬盘立马就变板砖,失去几何结构的硬盘数据绝无恢复的可能性。好比你把你的手机系统彻底抹掉,手机里的数据永远丢失。

如果你没办法通过技术手段来清空硬盘的固件区,那么可以使用MHDD调用硬盘本身内置的数据安全擦除的功能,这个功能先对硬盘进行加密,然后再进行内部擦除每一个扇区,运行这个功能之后,之前的数据荡然无存绝无恢复的可能性,而且不会破坏硬盘任何功能。我曾经做过试验,安全擦除过的硬盘使用任何手段均无法恢复出原来的数据。这个功能的缺点就是耗时比较长,视硬盘容量大小而定。

最后就是用物理方式对硬盘进行破坏,比如砸、钻、消磁。当然我并不否认这些方式对销毁数据有立竿见影的效果,但是绝非百分之百的安全。砸久了手要酸,人会累,会偷懒。如果硬盘数量很多那么必定有漏网之鱼。

我一个朋友买了一批国内某知名企业的消磁盘。经过挑选里面全好的硬盘占比最少四成,盈利最少过百万。说明了什么问题?

外界很多关于数据销毁的言论大部分都是数据销毁公司人为的制造一些恐慌,你不买什么什么专业设备进行处理,你的数据就会泄露。就跟马爸爸演讲时经常说的:你不听我的什么什么,那么你公司就会死……如出一辙。

05 数据安全重不重要?

当然重要。

但是要理性的、科学的去看待这个事情,不要人云亦云,不要迷信什么设备。

切莫去听信外面的一些人为制造的一些恐慌话题,从根本上理解硬盘存储数据的原理,一切困惑将迎刃而解。

06 尾声

我猜测很可能有人会在评论里讲:“前些年的方程式病毒不就是硬盘固件里面的后门吗?”

这里我引用卡巴斯基专家的说法:

卡巴斯基专家Costin Raiu对此警告说:

“还有一种危险,即当磁盘被感染后,就无法对其固件进行扫描。简言之,大多数硬盘只能对其硬件固件区域进行写入,却不具备读取功能。这意味着,我们几乎对此一无所知,无法检测磁盘是否被该恶意软件所感染。”由于病毒在系统启动初始阶段就处于活动状态,它能够截取加密密码,并将其保存在磁盘的隐藏区域。

断网照样窃取信息

不仅如此,“方程式组织”还能够从隔离网络中获取数据,该组织使用的恶意软件Fanny使用了一种独特的基于USB的命令和控制机制,允许攻击者向来隔绝网络之外回传送数据。

具体来说,这是一个包含一个隐藏区域的U盘,它可以从未联网的计算机上收集基础系统信息;而当该U盘被插入到联网计算机上时,恶意软件Fanny会将收集到的系统信息发送至C&C(命令和控制中心)。

感染各大品牌硬盘

卡巴斯基在报告中显示,很多大品牌硬盘可能均受影响,包括三星、西数、希捷、迈拓、东芝以及日立等公司。这些受到感染的硬盘使得攻击者可以持续的对受害者的计算机进行控制和数据窃取。

可以看出,所有品牌的硬盘都全军覆没,如果谁告诉我这些不同国家的硬盘厂家都合伙埋雷,我是不信的。

补充

1,如果硬盘厂家真的在产品中留了后门,那么在你使用硬盘的那一刻你的数据就已经开始泄露了,跟后期你如何销毁硬盘没有任何关系。

2,利用剩磁原理来恢复硬盘数据。如果对于上个世纪的低容量硬盘也许凑合,当今硬盘存储密度高到吓人,磁道之间的间隔不足10纳米,若采用剩磁效应来恢复数据,那个信噪比就已经彻底淹没你想要恢复的数据,可行性无限趋近于0。

3,对于相对绝密的单位,大公司过度销毁硬盘并非为了骗经费,而是一种管理方法。理论上确实把磁道重置为全0或者全1就能销毁,但是这个操作也需要人来执行,是人就无法避免出现背叛的情况。如果分三步(硬盘数据擦除+销磁+物理破坏),这样三个操作就由不同的人完成,任意两个人出现背叛都不会有问题。说穿了就是用钱换冗余,和双机热备是一个道理。同时需求较小,分人甚至多人处理一个盘

3,当下清空硬盘,对于机械硬盘,在硬盘刚装上未写入数据时先开启bitlocker,销毁时低格一次足以,不行就随机数据填充一次.对于固态硬盘的种种特性比较麻烦,最好是一开始就全盘加密,删除时直接重置硬盘

4,硬盘外流被开盘取数据的可能性约等于剩磁的可能性

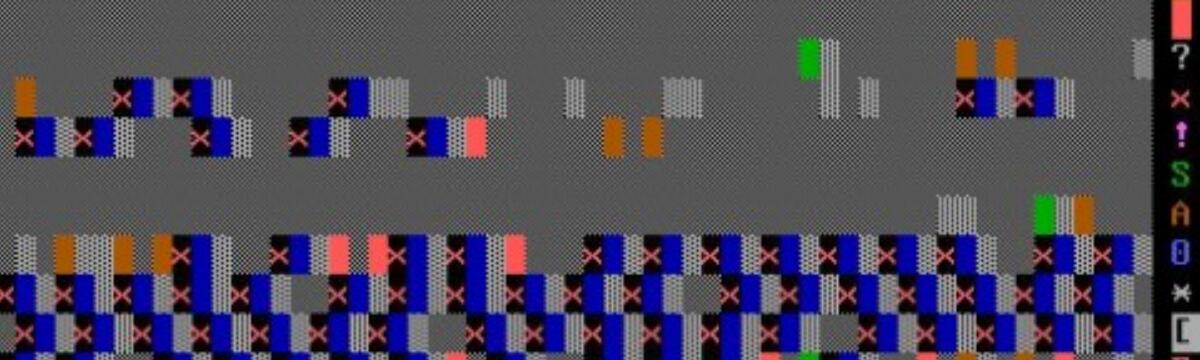

几种常见磁盘擦写算法

美国国防部 5220.22-M

资料争议,三次或七次。个人倾向于7次

美国国防部在 DoD 5220.22-M 规范中规定使用三次覆写算法。

Use this seven-pass method for tighter security. Different patterns of bytes are written to the disk as described in the table below. Using this method is probably even safer than using the simple method (with 6 passes).

This method is described in the National Industrial Security Program Operating Manual (NISPOM a.k.a. DoD 5220.22-M) of the US Department of Defense (January 1995; chapter 8, section 3, 8-306. Maintenance).

The free disk space is overwritten seven times:

Pass Data

1 A random character, n = [0, 255]

2 A random character, n

3 Complement of previous character, ~n

4 A random character, n

5 A random character, n

6 Complement of previous character, ~n

7 A random character, n

However, if you want to be absolutely sure of your data security, use the Gutmann method, below

美国:NAVSO P-5239-26 (RLL)

美国海军职员办公室发行物(NAVSO Pub)5239—《信息系统 安全(INFOSEC)计划指导原则》由美国海军信息 系统管理中心签发。磁盘控制器采用多种加密技术将计算机数据转换为 磁性数据存储媒体的适用格式。一般情况,ST506 类磁盘驱动器使用改进频率调制(MFM)加密。;SCSI 和 ATA/IDE驱动器使用 游程长度受限(RLL)加密方案。如果对驱动器加密技术不确定,请使用此模式。

美国:NAVSO P-5239-26 (MFM)

美国海军职员办公室发行物(NAVSO Pub)5239—《信息系统 安全(INFOSEC)计划指导原则》由美国海军信息 系统管理中心签发。磁盘控制器采用多种加密技术将计算机数据转换为 磁性数据存储媒体的适用格式。一般情况,ST506类磁盘驱动器使用改进频率调制(MFM);加密。SCSI 和 ATA/IDE 驱动器使用 游程长度受限(RLL)加密方案。该算法采用MFM模式。

德国: VSITR

根据 $12 VSITR(指令 #11,1999 年 11 月 29 日)的规定(德国信息安全联邦办公室(BSI)签发),每个扇区都将被 00 和 FF 的三个不同模式覆写,最后一次为AA覆写。

俄罗斯:GOST P50739-95

俄罗斯国家技术委员会(Russian State Technical Committee)规定须使 第 6 至第 4 保护类型扇区为零,并在第三至第一个内使用随机字符覆写。

Peter Gutmann(古特曼)

Peter Gutmann (奥克兰大学计算机科学 系)在第六届 USENIX 安全会议记录上发表了文章(加利福尼亚州圣何塞,1996 年 7 月 22-25 日)。他建议使用一系列方法,以尽可能使黑客很难对此类媒体进行数据 恢复。他提出了35次覆写算法。该算法速度较慢,但极为可靠。

Top Previous Next This method offers the most tight security for the whole range of disk drive types. You should use this method if your data is very valuable and you think your disk could possibly be scrutinized by expensive, specialized equipment.

The method used by Clean Disk Security is based on that described in the paper Secure Deletion of Data from Magnetic and Solid-State Memory, by Peter Gutmann (Department of Computer Science University of Auckland. pgut001@cs.auckland.ac.nz), and is included in Clean Disk Security with his permission.

The paper was first published in the Sixth USENIX Security Symposium Proceedings, San Jose, California, July 22-25, 1996.

The first four and last four passes are pseudo-random data (created with additive congruential pseudo-random number generator) and other passes are made in random order.

Overwrite Data

PassNo. Data Written Encoding Scheme Targeted

1 Random

2 Random

3 Random

4 Random

5 01010101 01010101 01010101 0×55 (1,7) RLL MFM

6 10101010 10101010 10101010 0xAA (1,7) RLL MFM

7 10010010 01001001 00100100 0×92 0×49 0×24 (2,7) RLL MFM

8 01001001 00100100 10010010 0×49 0×24 0×92 (2,7) RLL MFM

9 00100100 10010010 01001001 0×24 0×92 0×49 (2,7) RLL MFM

10 00000000 00000000 00000000 0×00 (1,7) RLL (2,7) RLL

11 00010001 00010001 00010001 0×11 (1,7) RLL

12 00100010 00100010 00100010 0×22 (1,7) RLL

13 00110011 00110011 00110011 0×33 (1,7) RLL (2,7) RLL

14 01000100 01000100 01000100 0×44 (1,7) RLL

15 01010101 01010101 01010101 0×55 (1,7) RLL MFM

16 01100110 01100110 01100110 0×66 (1,7) RLL (2,7) RLL

17 01110111 01110111 01110111 0×77 (1,7) RLL

18 10001000 10001000 10001000 0×88 (1,7) RLL

19 10011001 10011001 10011001 0×99 (1,7) RLL (2,7) RLL

20 10101010 10101010 10101010 0xAA (1,7) RLL MFM

21 10111011 10111011 10111011 0xBB (1,7) RLL

22 11001100 11001100 11001100 0xCC (1,7) RLL (2,7) RLL

23 11011101 11011101 11011101 0xDD (1,7) RLL

24 11101110 11101110 11101110 0xEE (1,7) RLL

25 11111111 11111111 11111111 0xFF (1,7) RLL (2,7) RLL

26 10010010 01001001 00100100 0×92 0×49 0×24 (2,7) RLL MFM

27 01001001 00100100 10010010 0×49 0×24 0×92 (2,7) RLL MFM

28 00100100 10010010 01001001 0×24 0×92 0×49 (2,7) RLL MFM

29 01101101 10110110 11011011 0x6D 0xB6 0xDB (2,7) RLL

30 10110110 11011011 01101101 0xB6 0xDB 0x6D (2,7) RLL

31 11011011 01101101 10110110 0xDB 0x6D 0xB6 (2,7) RLL

32 Random

33 Random

34 Random

35 Random

Bruce Schneier

Bruce Schneier 则在他的《应用 密码术》一书中提出使用七次覆写算法。第一次全部使用一,第二次全部为 零,接下来的五次使用密码安全性较高的假随机序列。

快速(0填充)

最快但最不安全的数据销毁算法。一次性以“零”覆写所有数据。

Linux低级格式化

|

|

磁盘的剩磁效应

计算机磁盘属于磁介质,所有磁介质都存在剩磁效应的问题,保存在磁介质中的信息会使磁介质不同程度地永久性磁化,所以磁介质上记载的信息在一定程度上是抹除不净的,使用高灵敏度的磁头和放大器可以将已抹除信息的磁盘上的原有信息提取出来。据一些资料介绍,即使磁盘已改写了12次,第一次写入的信息仍有可能复原出来。这使涉密和重要磁介质的管理、废弃磁介质的处理,都成为很重要的问题。国外甚至有这样的规定:记录绝密信息资料的磁盘只准用一次,不用时就必须销毁,不准抹后重录。

磁盘是用于拷贝和存储文件的,它常被重新使用,有时要删除其中某些文件,有时又要拷贝一些文件进去。在许多计算机操作系统中,用DEL命令删除一个文件,仅仅是删除该文件的文件指针,也就是删除该文件的标记,释放了该文件的存储空间,而并没有真正将该文件删除或覆盖。在该文件的存储空间未被其他文件覆盖之前,该文件仍然原封不动地保留在磁盘上。计算机删除磁盘文件的这种方式,可提高文件处理的速度和效率,也可方便误删除文件的恢复,但却给窃密者留下了可乘之机。他只要查阅一下磁盘最近删除的文件目录,就可以轻而易举地找到和恢复对他有价值的信息。

因此如果将曾经记载过秘密信息的磁盘留做它用,必须将原记载的信息彻底清除,具体的清除办法和技术有很多种,但实质上可分为直流消磁法和交流消磁法两种。

直流消磁法是使用直流磁头将磁盘上原先记录信息的剩余磁通,全部以一种形式的恒定值所代替。通常,我们操作计算机用完全格式化方式格式化磁盘就是这种方法。

交流消磁法是使用交流磁头将磁盘上原先记录信息的剩余磁通变得极小,这种方法的消磁效果比直流消磁法要好得多,消磁后磁盘上残留信息强度可比消磁前下降90分贝。实用中一般是使用大电流的交流强力消磁器进行的,对一些曾记载过较高密级的磁盘,必须使用这种消磁技术进行处理后,才能从保密环境中释放做其他使用。

对一些经消磁后仍达不到保密要求的磁盘,或已经损坏需废弃的涉密磁盘,以及曾经记载过绝密级信息的磁盘,必须作销毁处理。磁盘销毁的方法是,将磁盘碾碎后放入焚化炉熔为灰烬和铝液。